Уральские промышленные компании сообщают о тысячах кибератак на их сервисы, а также о регулярных попытках получить доступ к коммерческой информации. По оценкам специалистов по информационной безопасности, удалённая работа и IT-подрядчики – факторы, из-за которых предприятия становятся более уязвимыми к взломам.

Денежные вливания в IT-сектор ежегодно растут, несмотря на потрясения и санкции, сопровождающие российскую экономику. Если в докризисном 2014 году инвестиции в основной капитал по таким статьям, как разработка программного обеспечения и информационные технологии, составляли 35 млрд рублей по всей России, то в пандемический 2020 год – 201 млрд, сообщает государственная статистика. Рост продолжается в том числе из-за массового внедрения цифровых проектов в промышленном секторе.

Как и по любой другой статье расходов, миллиардные траты требуют подстраховки, перед производственниками давно встал новый вызов – безопасность данных и профилактические работы против возрастающей агрессии хакеров.

– Повышение активности киберпреступников является естественным следствием ускорения темпов цифровизации промышленности. Угрозы кибербезопасности неизбежны, – сообщил «Октагон.Урал» технический консультант по кибербезопасности Schneider Electric в России и СНГ Андрей Иванов.

Постоянные попытки

В Свердловской области инвестиции в информационные технологии и связь суммарно составили 18,6 млрд рублей за 2020 год, в Челябинской – 7,48 млрд рублей, в Курганской – 1,7 млрд рублей. Информация по «тюменской матрёшке» не раскрывается.

К сожалению, пока что заметна печальная тенденция: когда речь заходит о кибербезопасности, основные заводы предпочитают отмалчиваться, несмотря на внушительные бюджеты на свои цифровые проекты. В то же время промышленники регулярно отчитываются через свои пресс-службы, как они обеспечивают производственную или экологическую безопасность на своих предприятиях, а с 2020 года ещё рапортуют, как соблюдают правила из-за COVID-19.

Когда речь заходит о кибербезопасности, предприятия предпочитают отмалчиваться, несмотря на то что закладывают внушительные бюджеты на цифровые проекты.Фото: Донат Сорокин/ТАСС

Когда речь заходит о кибербезопасности, предприятия предпочитают отмалчиваться, несмотря на то что закладывают внушительные бюджеты на цифровые проекты.Фото: Донат Сорокин/ТАСС

В тюменском филиале госкомпании «Россети», в Русской медной компании, на «Уралвагонзаводе», «Уралмашзаводе», «ВИЗ-Стали», в «Новатэке», «СИБУР Холдинге» и на других предприятиях не ответили на запросы «Октагон.Урал». В «Русале» отказались от комментариев.

– Проблем нет, кибератак не было, всё под контролем, – сообщили «Октагон.Урал» в свердловском филиале энергогруппы «Т Плюс».

Говорить на эту тему публично оказались готовы буквально единицы:

– Кибератаки на IT-инфраструктуру предприятия фиксируются ежедневно, счёт идёт на тысячи в месяц, – сообщили «Октагон.Урал» на екатеринбургском заводе «Уралхиммаш». – Основной вектор атак связан с рассылкой фишинговых писем и сканированием сетевых портов. На предприятии работают штатные специалисты в области информационной безопасности, которые осуществляют постоянный мониторинг угроз и сетевых инцидентов.

В «Корпорации СТС» Артёма Бикова и Алексея Боброва регулярно проводят комиссии и привлекают IT-специалистов на аутсорсинге, чтобы проверять уязвимости своих систем. Напомним, в состав этого холдинга входят коммунальные и электроэнергетические объекты в «тюменской матрёшке», Свердловской и Курганской областях.

В корпорации сообщили, что хакеры всё время проверяют на прочность почтовые серверы.

– Постоянно происходят попытки подбора логинов и паролей, за которыми проводится мониторинг, тем самым своевременно осуществляется защита информационных ресурсов, – рассказали «Октагон.Урал» в пресс-службе группы.

В сетевой компании «Россети Урал» рассказали, что за 2020 год количество кибератак выросло на 9 процентов, ежедневно фиксируется несколько десятков компьютерных атак на инфраструктуру.

– Основными типами являются попытки эксплуатации известных уязвимостей программного обеспечения, а также доставки различных типов зловредного программного обеспечения. Служба информационной безопасности «Россети Урал» укомплектована квалифицированными специалистами, также для проведения независимых аудитов [для выявления и устранения уязвимостей] привлекаются сторонние организации, – сообщили «Октагон.Урал» в пресс-службе компании.

Атаки по цепи

Хотя на многих производствах делают вид, что проблемы нет, специалисты по кибербезопасности бьют тревогу: число хакерских атак на промышленные предприятия только растёт.

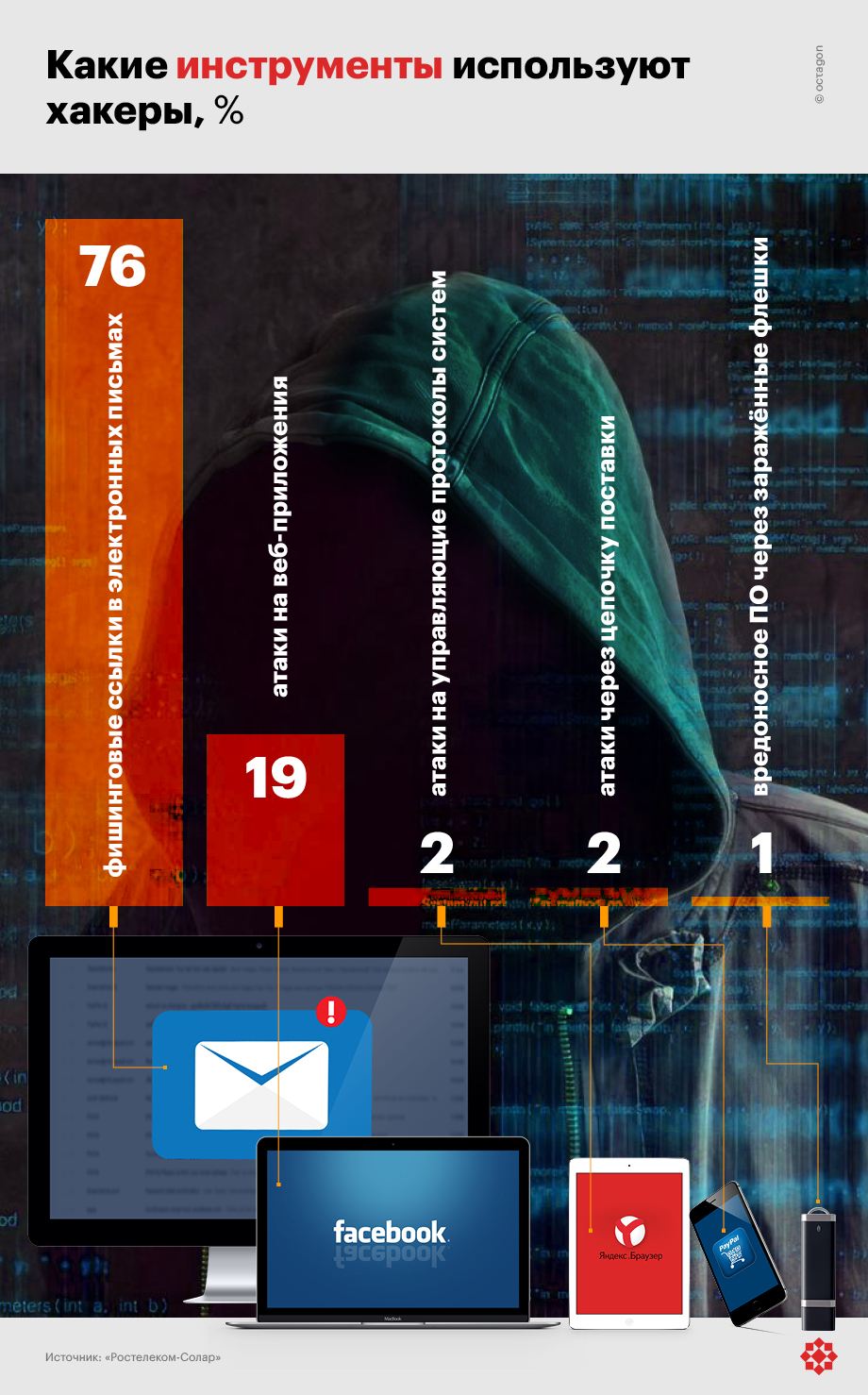

– На Урале располагается большое количество промышленных компаний, которые относятся к КИИ (Критической информационной инфраструктуре. – τ.). Для всех отраслей основные киберугрозы заключаются в распространении вредоносного ПО (в 75 процентах оно доставляется через фишинговые письма), DDoS-атаках, атаках на веб-приложения компаний и краже учётных данных, – рассказал «Октагон.Урал» руководитель направления по развитию бизнеса услуг и сервисов Security Operations Center в «Ростелеком-Солар» Андрей Прошин.

©octagon.media, 2021

©octagon.media, 2021

Бизнес стал более уязвимым из-за возросшей доли сотрудников на удалённой работе.

– Пандемия привела к увеличению подключённых к интернету незащищённых систем удалённого доступа. В итоге службы информационной безопасности предприятий частично потеряли контроль над инфраструктурой, вынужденно ослабили политику безопасности, что сделало их более уязвимыми и менее защищёнными, – добавил специалист из «Ростелеком-Солар».

Одно из последних тревожных наблюдений – возрастающее число атак через автоматизированные системы управления технологическим процессом (АСУ ТП), которые поставляют подрядные организации промышленникам.

Стали набирать популярность атаки «supply chain». Например, сторонняя IT-компания берёт на себя разработку и затем сервисное обслуживание ПО для промышленной компании. Злоумышленники пользуются недочётами в работе подрядчика и взламывают системы поставщика, внедряют вирус, за счёт чего наносят вред IT-системе предприятий-заказчиков.

– Это эффективный метод проникновения в критические информационные инфраструктуры. За 2020 год количество подобных инцидентов в отношении объектов КИИ увеличилось в два раза, – добавил специалист.

Киберкриминал и группировки, спонсируемые иностранными государствами, стали организовывать более сложные и продуманные атаки на отраслевые компании. И базовые средства защиты всё чаще не справляются с их выявлением и предотвращением.

Слив как заработок

COVID-19 преподнёс компаниям ещё один неприятный сюрприз. Не только хакеры охотятся за коммерческой информацией, но и сотрудники, переведённые с предприятий на дистант, порой пользуются ситуацией:

– Опасаясь возможного сокращения, некоторые недобросовестные работники стараются найти дополнительный источник дохода в виде хищения и слива корпоративных данных, – заметили в «Ростелеком-Солар».

С другой стороны, пока границы были закрыты и многие отказывались от отпусков из-за локдауна, стало меньше сезонных всплесков кибератак.

«В предыдущие годы процент атакованных компьютеров АСУ существенно снижался в летние месяцы и в декабре. Вероятно, это снижение обусловлено периодами традиционных отпусков – заражённая флешка сама себя не перенесёт с одного компьютера на другой, и кликнуть по ссылке, ведущей на фишинговый сайт, рабочая станция инженера без участия самого инженера не сможет».

«Лаборатория Касперского»

Платёжеспособные территории

Если говорить об общемировой практике, промышленность часто атакуют так называемые APT-группировки (advanced persistent threat – сложная целенаправленная атака), рассказали в компании Positive Technologies, специализирующейся на кибербезопасности.

– Злоумышленники прежде всего нацелены на кражу конфиденциальных сведений: в 55 процентах случаев их интересует коммерческая тайна, в 16 процентах – персональные данные, в 16 процентах – учётные данные, – сообщили «Октагон.Урал» в организации.

По утверждению «Лаборатории Касперского», в настоящее время наблюдается новая мировая тенденция: кибергруппировки направляют программы-вымогатели именно на компьютеры АСУ.Фото: Александр Щербак/ТАСС

По утверждению «Лаборатории Касперского», в настоящее время наблюдается новая мировая тенденция: кибергруппировки направляют программы-вымогатели именно на компьютеры АСУ.Фото: Александр Щербак/ТАСС

В «Лаборатории Касперского» обратили внимание на другую тенденцию: различные кибергруппировки сосредоточились на том, чтобы направлять чаще всего программы-вымогатели на компьютеры автоматизированных систем управления на территории Северной Америки, Западной Европы и Австралии. На этих территориях атаки выросли в разы. По предположениям «Лаборатории Касперского», злоумышленники таким образом реагируют на экономические последствия пандемии и ищут жертв, которые остались финансово стабильными на фоне коронакризиса.

– В странах, платёжеспособность организаций в которых снизилась в результате пандемии, атак на промышленные предприятия стало меньше. В тех странах, где сосредоточены более финансово стабильные и всё ещё способные платить выкуп промышленные организации, активность злоумышленников увеличилась, – предполагают в компании.